Il web è un posto pericoloso e pieno di insidie e i malware della famiglia dei ransomware sono una delle tante insidie che popolano la rete.

Si tratta di software melevoli, comunemente detti malware che hanno la capacità di bloccare completamente un dispositivo, mettendo così in pericolo la sopravvivenza dei dati locali contenuti al suo interno.

Questi software vengono spesso utilizzati in determinate tipologie di attacchi informatici che prendono il nome di attacchi ransomware, si tratta di attacchi criminali utilizzati dai pirati informatici per prendere letteralmente in ostaggio un dispositivo, costringendo il proprietario, solitamente aziende, ma anche privati, a dover pagare una determinata somma di denaro per poter riavere accesso al proprio dispositivo e recuperare tutti i dati al suo interno, poiché solo chi ha attivato il malware può disattivarlo e se ciò non accade, per questo, molto spesso, l’unica soluzione possibile per il proprietario del dispositivo che non vuole pagare è forzare la cancellazione di tutti i dati locali, eliminando così il software malevolo, formattando il dispositivo o sostituendo il disco di memoria. Vedremo però, nel corso di questa guida che ci sono metodi, non troppo complessi, per riuscire a recuperare gran parte dei dati prima di ricorrere a soluzioni drastiche.

Come anticipato nell’articolo di gennaio sulle principali tendenze della sicurezza informatica per il 2022, gli esperti di cybersecurity prevedono che questo sarà l’anno degli attacchi ransomware, ragion per cui, ho voluto realizzare questa guida in cui vi spiego cosa sono, come funzionano, cosa fare per proteggersi da questi attacchi ed eventualmente come risolvere il problema in caso di attacco, senza cedere al ricatto.

Cos’è un software ransomware?

I Ransomware sono una particolare tipologia di software malevoli (malware) spesso chiamati anche rogueware (software furfante) o scareware (software spaventoso) questo perché, come anticipato nell’introduzione, questa tipologia di software è utilizzata prevalentemente per attacchi criminali volti ad estorcere un riscatto, da qui il nome ransomware (dall’inglese ransom, riscatto) e, in caso di attacco, soprattutto se è coinvolto un dispositivo in cui sono presenti dati sensibili, un attacco ransomware suscita molta paura legata alla possibilità di perdere per sempre quei dati.

Immagina di avere sul tuo pc tutte le foto di famiglia scattate negli ultimi anni, foto che, per qualche motivo non hai stampato e di cui non hai fatto copie di backup. Se quel pc dovesse essere colpito da un attacco ransomware, rischieresti di perdere centinaia di foto e vide, ore ed ore di ricordi. Se ci pensi, questa prospettiva è terrificante, e si tratta solo di foto di famiglia. Pensa se al posto di quelle foto, sul pc ci fossero i dati ed i risultati di anni di lavoro e di ricerche che, per motivi di sicurezza sono presenti solo localmente.

Volendo inquadrare questi malware possiamo ricondurre il loro funzionamento a quello dei trojan, non a caso, il primo “ransomware” di cui si ha memoria, ovvero il primo malware che ha permesso a dei pirati informatici di estorcere denaro ad un utente un malware, era proprio un trojan.

Era il 1989 e il biologo Joseph Popp scrisse un software chiamato “PC Cyborg” noto anche come Trojan AIDS. Questo malware mostrava all’utente un messaggio a schermo che segnalava la fine della licenza di uno dei software installati sul pc, dopo di che criptava i file dell’hard disk e obbligava l’utente a pagare 189 dollari alla “PC Cyborg Corporation” per permettere all’utente di sbloccare il sistema.

Da allora il funzionamento degli attacchi ransomware non è cambiato di molto, i software sono diventati più evoluti e complessi, per poter aggirare i sistemi antivirus, ma il concetto di base è pressocché invariato. I Ransomware, una volta attivati bloccano il sistema, cifrano i dati nel disco e rendono impossibile utilizzare il dispositivo o recuperarne i dati.

Come avviene un attacco ransomware?

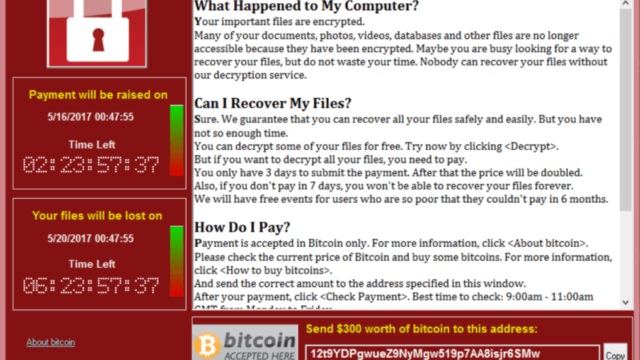

Un attacco ransomware avviene generalmente in tre passaggi. Il primo passaggio è il download del malware nel dispositivo. Segue l’attivazione del malware che procede a cifrare i dati e bloccare il sistema. In fine, ma non meno importante, una terza fase in cui il sistema è effettivamente bloccato e viene eseguito un unico software, quello del payloader attraverso il quale effettuare il pagamento o acquistare cryptovalute e trasferirle direttamente sul conto dei pirati informatici.

Molti Ransomware durante l’attacco mostrano a schermo sul dispositivo anche un timer che mostra un countdown avvertendo che, se il timer terminerà, i dati sul disco verranno cancellati. Questo ultimatum, che generalmente da all’utente sotto attacco poche ore per agire ha il compito di mettere pressione alla vittima spingendola a pagare per non rischiare di perdere i propri dati.

Come avviene il download del ransomware?

Trattandosi di software molto subdoli, il loro download può avvenire in svariati modi. Il più delle volte passano attraverso il download di file infetti, che vengono scaricati via mail, da utenti ignari.

Le mail ed i messaggi di phishing sono infatti uno dei principali vettori di trasmissione per questa tipo malware. Si stima infatti che circa il 75% degli attacchi ransomware passi per mail o comunque per messaggi di phishing.

Anche a te sarà capitato, almeno una volta, di ricevere una mail in cui ereditavi una miniera di diamanti da un lontano parente partito in cerca di fortuna molti anni addietro. Questo esempio è sicuramente banale ma non è detto che non funzioni, l’ingenuità e la poca attenzione degli utenti possono essere in questo caso letali.

Sostituiamo il lontano parente con una mail della banca in cui si viene avvertiti di un qualche problema e che per risolverlo ci si deve recare in banca. Nella mail non ci viene richiesto di inserire dati, anzi, il testo della mail ci avverte che non bisogna stare attenti a dove si inseriscono i propri dati. La mail ci appare totalmente sicura, innocua, non abbiamo alcun motivo di sospettare che sia un attacco.

Sempre nella mail, da qualche parte, ci viene fatto presente che è possibile e totalmente opzionale, scaricare della documentazione sul nostro problema cliccando su un link. Clicchiamo allora su quel link per arrivare preparati all’incontro in banca e lì, cadiamo nella trappola, poiché il link non rimanda direttamente alla documentazione, ma passa prima per determinati server da cui scaricherà, insieme alla documentazione, anche il malware che in pochi minuti, mentre leggiamo la documentazione, sarà libero di operare sul nostro pc.

Siamo stati attenti e pure, siamo caduti comunque nella morsa del ragno.

Come proteggersi da un attacco ransomware?

Purtroppo questo tipo di attacchi è molto subdolo, può verificarsi in qualsiasi momento e colpire letteralmente chiunque. Possiamo però adottare dei comportamenti in rete per ridurre al minimo i rischi.

Fare attenzione a dove si sta navigando è sempre la regola aurea, navigare su siti sicuri limita i rischi di essere infettati, navigare nel darkweb, ci espone naturalmente a molti più rischi.

Fare attenzione alle mail che si ricevono e verificare sempre chi è il mittente. Se ci arriva una mail da Facebook in cui ci viene richiesto di accettare le modifiche unilaterali ai termini di utilizzo di Facebook, ma l’indirizzo è infofacebook@inlinestyle.it forse è il caso di stare attenti e di pensarci due volte prima di cliccare su quel tasto, perché la mail non è arrivata da un account ufficiale di Facebook o di Meta.

Fare estrema attenzione a cosa scarichiamo, soprattutto se si tratta di software, scaricare software pirata o craccati è molto pericoloso e ci espone a numerosi rischi, non solo in termini di sicurezza informatica, ma anche legali, visto che craccare o scaricare software craccati è illegale.

Ultimo consiglio, forse il più banale, bisogna stare attenti alle persone con cui si chatta, soprattutto se si utilizzano app di dating. Negli ultimi anni le app di dating si sono popolate di innumerevoli account bot che hanno l’obbiettivo di iniziare una conversazione al fine di convincere l’utente a scaricare dei file infetti.

Terminati i consigli su come evitare di essere colpiti, voglio regalarvi anche un consiglio per prevenire un eventuale attacco.

Effettuate sempre una copia di backup dei vostri dati su un dispositivo esterno, che sia un Cloud Server, un NAS o banalmente un Hard Disk esterno o una chiavetta USB, avere una copia di backup dei vostri dati vi permetterà di ignorare la minaccia in caso di attacco e procedere immediatamente alla formattazione del dispositivo.

Cosa fare in caso di attacco?

Fare attenzione non ci garantisce purtroppo l’immunità, può sempre arrivare un momento di distrazione in cui per curiosità o in un attimo di distrazione clicchiamo sul link sbagliato e attiviamo un ransomware sul nostro pc.

Se questo dovesse accadere, bisogna disconnettere il dispositivo dalla rete, in questo modo avremo eviteremo che anche altri dispositivi nella stessa rete possano essere infettati. è improbabile che un ransomware attivo vada ad infettare altri device nella stessa rete ma, meglio non rischiare.

Una volta disconnesso il dispositivo abbiamo poche opzioni a disposizione, pagare, aspettare o formattare. Ovviamente noi non vogliamo pagare e cedere al ricatto dei pirati informatici, vediamo allora cosa possiamo fare per provare a risolvere la situazione prima di formattare.

Se abbiamo effettuato un backup dei dati su un dispositivo esterno, non abbiamo alcuna preoccupazione, possiamo procedere con la formattazione, se tuttavia non avessimo effettuato un backup, possiamo provare a recuperare parte dei dati nel device, utilizzando una distro live di linux.

Scaricando una distribuzione live di linux e installandola su una chiavetta usb, potremmo avviare dispositivo utilizzando un sistema operativo diverso e non installato sul disco. Questo ci permetterà, con un po’ di fortuna, di accedere senza alcun problema ai dati presenti nel disco, a questo punto sarà possibile effettuare una copia di backup dei dati più importanti su una chiavetta usb o hard disk esterno.

Se il ransomware tuttavia dovesse essere particolarmente sofisticato e dovesse impedire alla distro live di vedere i dati presenti nella partizione cifrata dal ransomware, potremmo eventualmente avvalerci di alcuni software linux che permettono di analizzare e recuperare dati presenti in partizioni cifrate.

COMMENTI